Ключевое слово established используется в расширенных ACL, для определения, принадлежит ли трафик к открытой TCP сессии. Маршрутизатор проверяет, соответствующий бит в заголовке TCP и принимает решение относительно того, относится ли трафик к уже установленному соединению.

Типичное использование established – организация доступа к интернету для сотрудников, чтобы извне нельзя было обращаться ко внутренней сети, но при этом ответы от веб серверов проходили вовнутрь нормально.

Следует отметить, что established имеет ряд недостатков. Основной из них – работа только с протоколом TCP, так как используется его внутренний флаг. Если требуется работа с другими протоколами, следует использовать для этих же целей зеркальные ACL. Подробнее о них можно прочитать в статье «Reflexive ACL — настройка и пример работы зеркальных списков контроля доступа».

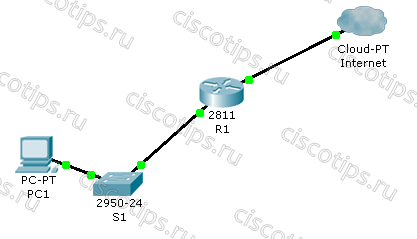

Допустим, есть топология:

Внутренняя сеть 192.168.1.0/24, надо обеспечить доступ из неё в интернет так чтобы ответы от серверов из интернета работали (при условии, что мы первые установили с ними соединение и запросили страничку), но при этом обратиться вовнутрь извне было нельзя. Внутренняя сеть подключена к Fa0/1, внешняя – Fa0/0.

Настройка будет выглядеть так:

Router(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 any eq 80

Router(config)#access-list 102 permit tcp any eq 80 192.168.1.0 0.0.0.255 established

Router(config)#interface fa0/1

Router(config-if)#ip access-group 101 in

Router(config-if)#interface fa0/0

Router(config-if)#ip access-group 102 in

Расширенный ACL 101 служит для выпуска трафика из пользовательской сети, он настроен на вход на интерфейса fa0/1. Он уничтожает весь трафик кроме того, что идёт из сети на любой адрес на 80-ый порт.

ACL 102 используется на Fa0/0 – на вход. Условно говоря, когда из интернета приходит пакет, он проверяется сразу же этим ACL. Пропускается только трафик идущий с 80-го порта на удалённом сервере (ответы от веб серверов), только в нашу внутреннюю сеть, и, самое главное только established трафик, то есть только трафик в рамках сессии которую установили мы изнутри.

Чего мы добились?

Изнутри можно обращаться к сайтам и получать от них ответы, но если злоумышленник захочет подключиться к компьютеру внутри нашей сети (будучи сам снаружи), у него это не получится, даже если он будет пытаться подключиться с 80-го порта, так как при подключении он будет устанавливать новое соединение, и установить он его не сможет, так как в первых TCP сегментах не будет стоять необходимый флаг, соответственно, не произойдёт TCP-рукопожатие.